"Hallo, ich brauche Ihre Telefonnummer für eine dringende Aufgabe" oder "Laden Sie die folgende Datei herunter, um Ihren Fortschrittsbericht zu überprüfen". Kommen Ihnen diese Formulierungen bekannt vor? Sie sind nicht allein! Laut Statista gab es im Jahr 2022 in den Vereinigten Staaten 480.000 Cyberangriffe, und diese Zahl steigt jedes Jahr weiter an.

Cyberkriminelle lauern zu jeder Stunde des Tages hinter der nächsten Ecke, greifen Computersysteme an, stehlen Daten oder erpressen Unternehmen mit Ransomware. Daher sind Cybersicherheit und Kriminalität eines der heißesten Themen des Jahres 2024 für Unternehmen, die versuchen, ihre Daten, Kunden und Mitarbeiter zu schützen.

Was sind die größten Cyberangriffe im Jahr 2024, und wie können Sie sich als Unternehmen vor diesen Angriffen schützen? Dieser Artikel gibt Ihnen Antworten auf all diese Fragen.

Die Evolution von Cyberangriffen und Cybersicherheit

Cybersicherheit ist das Ergebnis einer langen Entwicklung und zahlreicher Cyberangriffe. Wir haben diese Geschichte auf der Grundlage eines Artikels des Cybercrime Magazine auf das Wesentliche verkürzt:

1940's

Mit der Entwicklung des Internets und Fortschritten wie der Cloud, Gmail und den sozialen Medien wurde auch die Cyberkriminalität immer präziser und organisierter. Nach der Erfindung des digitalen Computers im Jahr 1943 war der Zugang zu Computersystemen auf wenige Personen beschränkt, da viele die damit verbundenen Prozesse nicht verstanden. Damals versuchten Hacker in erster Linie, sich unbefugt Zugang zu verschaffen, ohne bestimmte finanzielle, politische oder wirtschaftliche Ziele zu verfolgen.

1950’s

Überraschenderweise haben Cyberangriffe im Finanzbereich ihren Ursprung nicht in Computersystemen, sondern in Mobiltelefonen. In den späten 1950er Jahren entstand eine neue Art von Cyberkriminalität: "Phone Phreaking". Phreaks" waren Personen, die Protokolle manipulieren konnten, so dass kostenlose Anrufe möglich waren und Ferngesprächsgebühren umgangen werden konnten.

1960’s

In den sechziger Jahren wuchs das Interesse am Hacken, aber es gab noch keine wirtschaftlichen oder politischen Ziele. Die Hacker waren meist neugierige Studenten, die sich zum Spaß Zugang zu den Systemen von Unternehmen verschaffen wollten. Der Vorteil für die Unternehmen bestand darin, dass sie ihre digitalen Schwachstellen erforschen konnten. Im Jahr 1967 lud IBM sogar einige Studenten ein, sich in ihre Systeme zu hacken, was in der Folge zur Einführung von mehr Abwehrmaßnahmen führte.

1970’s

Das Hacken von Computern begann 1972 mit dem Computerprogramm "Creeper", das eine Krümelspur mit den Worten "Ich bin der Creeper, fangt mich, wenn ihr könnt" hinterließ. Als Reaktion auf den Computerwurm entwickelte ARPANET das Programm "Reaper", das den Computerwurm entfernen sollte. Dieses Programm markierte die Geburtsstunde der Cybersicherheit. Regierungen und Unternehmen begannen zu erkennen, dass Hackerangriffe zu einem erheblichen Problem werden würden, was dazu führte, dass der Cybersicherheit weltweit mehr Aufmerksamkeit geschenkt wurde.

1980’s

In den 1980er Jahren kam es zu aufsehenerregenden Angriffen auf Organisationen wie die National CSS. So ist es nicht verwunderlich, dass 1987 das erste kommerzielle Antivirenprogramm auf den Markt kam.

1990’s

Die 90er Jahre waren eine blühende Zeit für Entwickler von Antivirenprogrammen und Hacker, die sich gegenseitig um die digitale Vorherrschaft bekämpften. Während viele Unternehmen Antivirenlösungen anboten, entwickelten Hacker auch ihre eigenen Antivirenprogramme. Gegen Ende des Jahrzehnts tauchte ein neues Problem auf: E-Mails, die zu einem Tummelplatz für Viren wie dem Melissa-Virus wurden.

2000’s

Das Jahr 2000 markierte den eigentlichen Beginn der Cyber-Bedrohungen, da immer mehr Haushalte und Unternehmen das Internet und digitale Geräte integrierten. Es war nicht mehr notwendig, eine infizierte Datei herunterzuladen; es genügte, auf eine infizierte Website zu klicken.

Die Cybersicherheit entwickelte sich rasch weiter, und die Antiviren-Software wurde um neue Funktionen wie Anti-Malware und Betriebssystemsicherheit erweitert. Außerdem wurden Antivirenlösungen für mobile Android- und Windows-Plattformen verfügbar.

2010-2024

Die nächste Generation von Cyberangriffen begann im Jahr 2010 mit dem Schwerpunkt auf der nationalen Sicherheit und kostete die Länder Millionen. Seitdem haben sich Cyberkriminelle zu hochgradig orchestrierten und verdeckten Operationen entwickelt, bei denen sie fortschrittliche Techniken wie Ransomware-as-a-Service und die Kompromittierung von Lieferketten einsetzen. Die Verbreitung von vernetzten Geräten durch das Internet der Dinge (IoT) hat die Angriffsfläche vergrößert und bietet den Angreifern neue Angriffsmöglichkeiten.

Darüber hinaus haben die Kommerzialisierung von Hacking-Tools und das Aufkommen von staatlich geförderter Cyber-Kriegsführung die Einsätze erhöht und die Grenzen zwischen kriminellen Unternehmen und geopolitischen Konflikten verwischt. Da sich Unternehmen bei ihrer Geschäftstätigkeit zunehmend auf digitale Infrastrukturen verlassen, haben sich Cyberangriffe von isolierten Vorfällen zu systemischen Bedrohungen entwickelt, die weitreichende Störungen, finanzielle Verluste und Rufschädigung verursachen können.

Unternehmen müssen daher ihre Cybersicherheitsmaßnahmen laufend anpassen und proaktive Verteidigungsstrategien und Spitzentechnologien einsetzen, um die sich entwickelnde Bedrohungslandschaft wirksam zu entschärfen. Beispiele für moderne Cybersicherheitsmaßnahmen sind Multi-Faktor-Authentifizierung, Echtzeit-Datenüberwachung, Cloud-Sicherheit und Zero-Trust-Architektur.

Die häufigsten Cyberangriffe des Jahres 2024

Die Geschichte der Cyberangriffe zeigt uns, dass Cyberkriminelle ständig versuchen, ihre Taktiken und Mittel zu erneuern, um Unternehmen anzugreifen. Aber was sind die häufigsten Cyberangriffe im Jahr 2024?

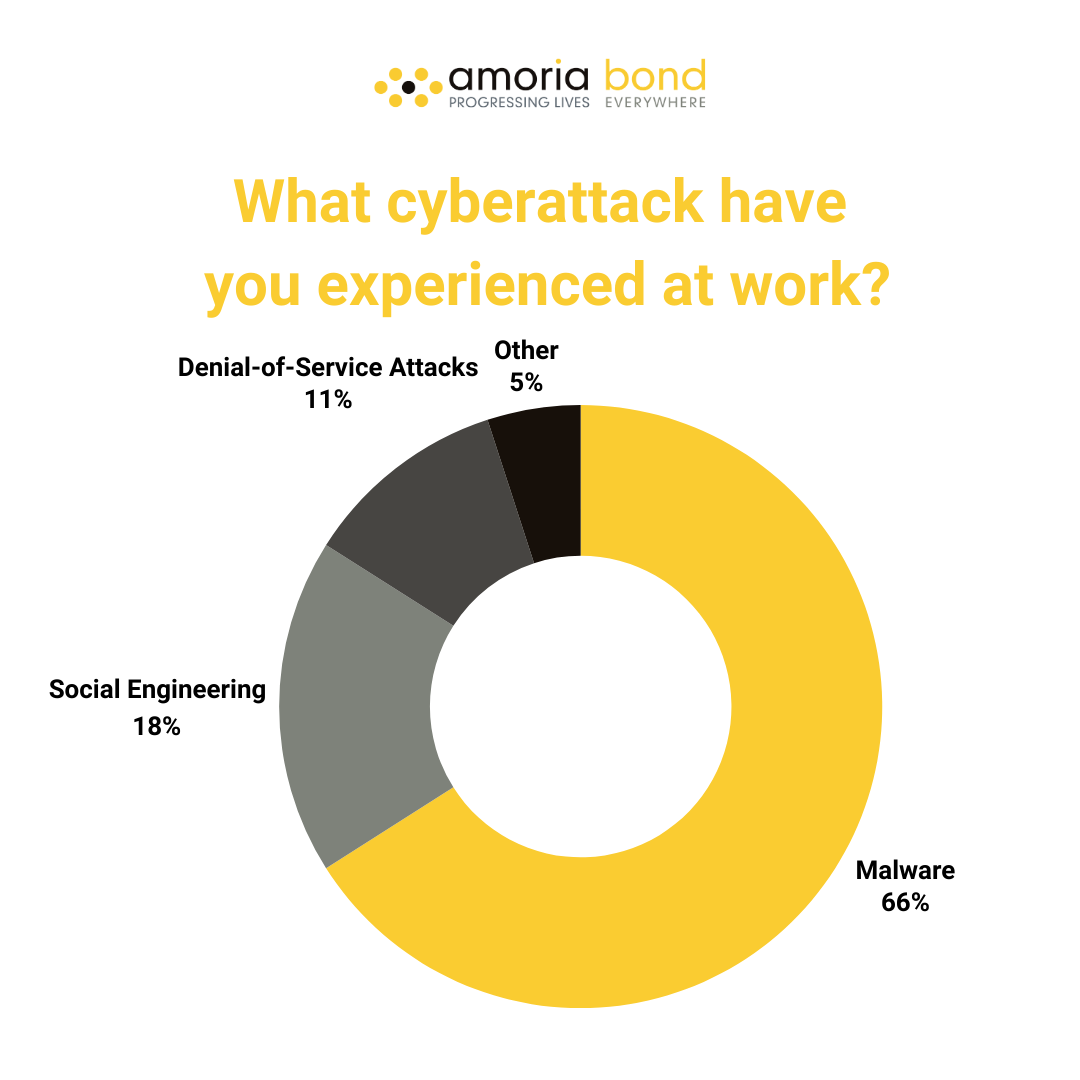

Wir haben eine Umfrage auf LinkedIn gestartet, in der wir unsere Anhänger gefragt haben, welche Cyberattacke sie am Arbeitsplatz erlebt haben.

Die größte Bedrohung ist laut unseren Followern Malware mit 66 %. Auf Social Engineering und Denial-of-Service-Angriffe entfielen 18 % bzw. 11 %. Nur 5 der Befragten gaben an, dass sie von anderen Cyberangriffen betroffen sind.

Social Engineering

Social Engineering ist eine Form der psychologischen Manipulation, mit der Einzelpersonen oder Gruppen dazu verleitet werden sollen, vertrauliche Informationen weiterzugeben, Aktionen durchzuführen oder Entscheidungen zu treffen, die sie normalerweise nicht treffen würden. Mit über 500 Millionen gemeldeten Phishing-Angriffen im Jahr 2022 ist dies die häufigste Cyberattacke.

Bei dieser Taktik wird das menschliche Verhalten ausgenutzt, anstatt komplexe Systeme zu hacken, wobei häufig Techniken wie Überredung, Manipulation und Nachahmung eingesetzt werden. Social Engineers können verschiedene Medien wie Telefonanrufe, E-Mails oder persönliche Interaktionen nutzen, um ihre Ziele zu erreichen. Zu den üblichen Social-Engineering-Angriffen gehören Phishing, Pretexting, Lockangebote und Tailgating. Das Ziel von Social Engineering ist in der Regel, sich unbefugten Zugang zu Informationen, Systemen oder Ressourcen zu verschaffen, was es zu einer erheblichen Bedrohung für Einzelpersonen, Organisationen und sogar ganze Gesellschaften macht.

Wie können Sie Ihr Unternehmen vor Social Engineering schützen? Zunächst einmal ist es wichtig, Ihre Mitarbeiter in Sachen Cybersicherheit zu schulen. Führen Sie Schulungen zum Thema Cybersicherheit durch, damit Ihre Mitarbeiter weniger anfällig für Phishing-E-Mails oder bösartige Websites sind. Zweitens sollten Sie eine mehrstufige Authentifizierung einführen, um die Sicherheit Ihrer Systeme zu erhöhen und den unbefugten Zugriff durch Hacker zu verhindern. Und schließlich sollten Sie Antiviren-Software installieren, um zu verhindern, dass Mitarbeiter verdächtige Dateien herunterladen oder auf betrügerische Websites klicken.

Malware

Malware, die Abkürzung für "Malicious Software", bezeichnet jede Software, die absichtlich entwickelt wurde, um Schäden zu verursachen, den Betrieb zu stören oder sich unbefugten Zugang zu Computersystemen, Netzwerken oder Geräten zu verschaffen. Malware umfasst ein breites Spektrum an bösartigen Programmen, darunter Viren, Würmer, Trojaner, Ransomware, Spyware und Adware, die jeweils ihre eigene Methode der Infiltration und böswillige Absicht haben.

Malware kann über E-Mail-Anhänge, infizierte Websites, Wechseldatenträger oder Software-Schwachstellen verbreitet werden. Sobald sie auf einem System installiert ist, kann Malware vertrauliche Informationen stehlen, Dateien gegen Lösegeld verschlüsseln, die Systemfunktionalität stören oder das infizierte Gerät in einen Bot für weitere Cyberangriffe verwandeln.

Um die Risiken von Malware zu mindern, ist ein vielschichtiger Ansatz erforderlich. Dazu gehören die Verwendung von Antivirensoftware, die regelmäßige Aktualisierung von Systemen und Software, Vorsicht beim Herunterladen oder Anklicken von Links und die Umsetzung robuster Sicherheitsmaßnahmen, um Malware-Bedrohungen wirksam zu erkennen und darauf zu reagieren.

Europol hat die Schwere der Malware erkannt und die kriminellen Machenschaften der LockBit-Ransomware-Gruppe auf allen Ebenen gestört, wodurch deren Fähigkeiten und Glaubwürdigkeit schwer beschädigt wurden. LockBit ist weithin als die weltweit verbreitetste und schädlichste Ransomware bekannt, die Schäden in Milliardenhöhe verursacht.

Denial-of-Service-Angriffe

Ein Denial-of-Service-Angriff (DoS-Angriff) ist ein böswilliger Versuch, das normale Funktionieren eines Servers, Dienstes oder Netzwerks zu stören, indem es mit einer Flut von unzulässigem Datenverkehr überschwemmt wird. Diese Angriffe zielen darauf ab, das Zielsystem für die vorgesehenen Benutzer unzugänglich zu machen und dadurch Störungen oder Ausfallzeiten zu verursachen. Die Angreifer nutzen in der Regel Schwachstellen in Netzwerkprotokollen oder Anwendungsschichten aus, um riesige Mengen an Datenverkehr zu orchestrieren und die Ressourcen des Ziels wie Bandbreite, Verarbeitungsleistung oder Speicher zu erschöpfen.

In den letzten Jahren sind DDoS-Angriffe (Distributed Denial of Service), bei denen mehrere kompromittierte Geräte koordiniert werden, um einen Angriff gleichzeitig zu starten, immer häufiger und ausgefeilter geworden. Die Beweggründe für DoS-Angriffe sind unterschiedlich und reichen von finanziellen Gewinnen über Erpressung bis hin zu ideologischen oder politischen Zielen.

Die Abwehr von DoS-Angriffen erfordert robuste Netzsicherheitsmaßnahmen, einschließlich Systemen zur Erkennung und Verhinderung von Eindringlingen, zur Filterung des Datenverkehrs und zur Begrenzung der Übertragungsrate, sowie eine genaue Überwachung und schnelle Reaktionsmöglichkeiten, um die Auswirkungen solcher Angriffe zu mindern.

Andere Cyberangriffe

5 % der Befragten gaben an, dass sie andere Cyberangriffe als die oben genannten erlebt haben. Wir haben im Folgenden weitere mögliche Cyberangriffe aufgelistet:

1. Man-in-the-Middle (MitM): Angreifer fangen die Kommunikation zwischen zwei Parteien ab und verändern sie möglicherweise, so dass sie sensible Informationen abhören oder böswillig manipulieren können.

2. SQL-Injektion: Angreifer fügen bösartigen SQL-Code in die Eingabefelder von Webanwendungen ein und verschaffen sich so unbefugten Zugang zu Datenbanken, rufen sensible Daten ab oder ändern/löschen Informationen.

3. Cross-Site Scripting (XSS): Angreifer schleusen bösartige Skripte in Webseiten ein, stehlen Cookies, Sitzungs-Token oder andere sensible Daten und leiten Benutzer auf bösartige Websites um oder führen nicht autorisierte Aktionen durch.

4. Brute-Force-Angriffe: Angreifer probieren systematisch alle möglichen Kombinationen von Kennwörtern oder Verschlüsselungsschlüsseln aus, um sich unbefugten Zugang zu einem System zu verschaffen.

5. DNS-Spoofing/Cache Poisoning: Angreifer manipulieren das Domain Name System (DNS), um Benutzer auf bösartige Websites umzuleiten oder ihre Kommunikation abzufangen und so Phishing, die Verbreitung von Malware oder Datendiebstahl zu ermöglichen.

6. Insider-Bedrohungen: Einzelpersonen innerhalb einer Organisation missbrauchen ihre Zugriffsrechte, um Daten zu stehlen, Systeme zu sabotieren oder andere bösartige Aktivitäten durchzuführen.

7. Fortgeschrittene anhaltende Bedrohungen (APTs): Hochqualifizierte Angreifer führen gezielte Angriffe mit spezifischen Zielen wie Spionage, Sabotage oder finanziellem Gewinn durch, die oft lange Zeit unentdeckt bleiben.

8. Kryptojacking: Angreifer nutzen heimlich die Computerressourcen der Opfer, um Kryptowährungen zu schürfen, indem sie Systeme mit Malware infizieren oder Schwachstellen in Webanwendungen/Browsern ausnutzen.

Zusammenarbeit mit einer Cybersecurity-Recruiting-Firma

Die Zahl der erfolgreichen Cyberangriffe auf Banken hat sich im Zeitraum 2018-2020 in den Niederlanden verdoppelt. Die Niederlande sind leider nicht das einzige Land mit schlechter Cybersicherheit. In ihrem Nachbarland Deutschland sind nur 2 % der Unternehmen auf Cyberangriffe vorbereitet, was einem Rückgang von 9 % im Vergleich zu 2023 entspricht. Das ist eine merkwürdige Entwicklung, wenn man bedenkt, dass in den letzten 12 Monaten 55 % der deutschen Unternehmen Opfer eines Cyberangriffs wurden.

Der Cybersicherheitsmarkt wächst jedes Jahr, was bedeutet, dass der Talentpool immer knapper wird. Gleichzeitig entwickeln Cyber-Kriminelle ihre Taktiken für Angriffe auf Unternehmen weiter. Deshalb brauchen Unternehmen Cybersecurity-Experten, die die Optimierung von Cybersecurity-Maßnahmen gewährleisten können.

Die Zusammenarbeit mit einer Personalberatung für Cybersicherheit kann Unternehmen, die ihre digitalen Werte schützen und sich gegen Cyber-Bedrohungen absichern wollen, unschätzbare Unterstützung und Fachwissen bieten. Receruiter für Cybersicherheit rekrutieren Fachleute mit Spezialwissen und Erfahrung in der Erkennung von Schwachstellen, der Bewertung von Risiken und der Umsetzung wirksamer Sicherheitsmaßnahmen, die auf die individuellen Bedürfnisse jedes Kunden zugeschnitten sind.

Bringen Sie Ihr Leben mit Amoria Bond voran

Bei Amoria Bond setzen sich unsere Teams jeden Tag dafür ein, für Unternehmen die bestmöglichen Cybersicherheitsspezialisten zu finden. Wir haben Zugang zu einem globalen Kandidaten-Pool, was bedeutet, dass wir immer die perfekte Besetzung für Ihre Vakanz finden. Unsere 360°-Lösungen bieten unseren Kunden maßgeschneiderte Dienstleistungen, die ihrem Budget, ihrer Frist und ihren Anforderungen entsprechen.

Kontaktieren Sie uns, um weitere Informationen über unsere preisgekrönten Dienstleistungen zu erhalten, oder laden Sie Ihren Lebenslauf hoch, wenn Sie ein Cybersecurity-Experte sind, um Ihren nächsten spannenden Job zu finden!